Dans le domaine de la cybersécurité, il est crucial de détecter et de prévenir les intrusions pour protéger les réseaux contre les menaces malveillantes. Snort, un système de détection et de prévention d’intrusions (IDS/IPS) open source. Snort analyse le trafic réseau en temps réel, détectant les comportements suspects et offrant des contre-mesures pour bloquer les attaques.

Pourquoi mettre en place un système de détection d’intrusions ? Les pirates, virus et autres menaces sont constamment à l’affût de failles dans votre réseau. Une seule machine compromise peut mettre en danger l’ensemble de votre infrastructure. Pour cette raison, l’installation d’un système de détection d’intrusions comme Snort est essentielle pour sécuriser vos systèmes et surveiller les menaces qui circulent sur Internet.

Snort fonctionne en téléchargeant des définitions qu’il utilise pour inspecter le trafic réseau. Si un trafic suspect est détecté, une alerte est générée. En plus de la détection, Snort peut également être configuré pour prévenir les intrusions en temps réel, ce qui en fait une solution extrêmement flexible.

Dans cet article, nous allons vous guider étape par étape dans l’installation et la configuration de Snort sur pfSense.

Test d’attaque sur un Pfsense via la commande Nmap :

Sans Snort, nous voyons plusieurs informations importante :

Avec Snort, nous n’avons aucune information importante :

Mise en place de Snort sur un Pfsense

Etape 1 : sur l’interface Web de Pfsense, rendez vous dans System puis Package Manager

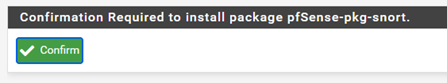

Etape 2 : dans Available Packages, rendez vous dans Search term et tapez Snort puis cliquez sur Install puis Confirm

Etape 3 : une fois l’installation terminée, rendez-vous dans Services puis Snort

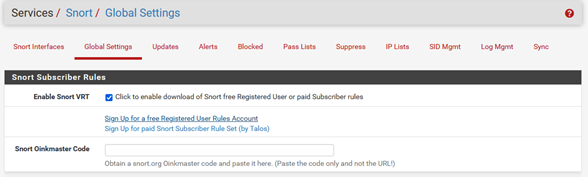

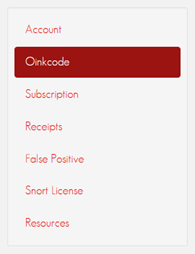

Etape 4 : Rendez vous dans Global Settings puis cochez la case Enable Snort VRT puis pour le Snort Oinkmaster Code rendez-vous sur le site Snort.org, vous créez votre comptes et on confirme l’adresse mail, une fois cela fait vous pourrez recuperer le code sur votre profil Snort dans la section OinkCode

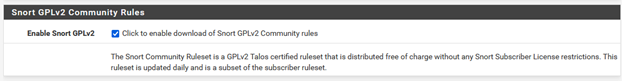

Etape 5 : ici, cochez la case pour activé, ce qui nous permettra de récupérez un ensemble de régle publiée par la communauté

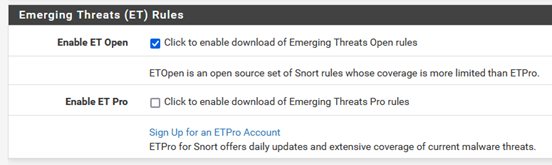

Etape 6 : si vous avez pris la version gratuite de Snort, cochez la case Enable ET Open. ça nous permettra de récupérez l’ensemble des règles contre les menaces malveillant

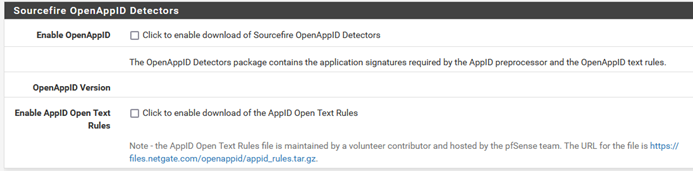

Etape 7 : ne rien cocher ici

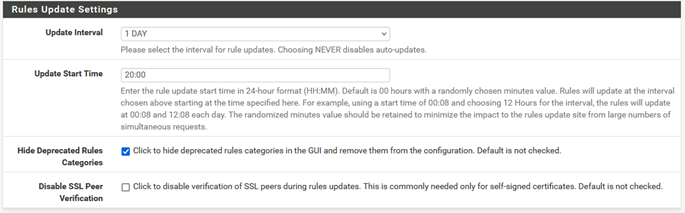

Etape 8 : pour Update Interval nous allons configurer pour que les regles soit mise a jour chaque jour et nous allons cochez la Case Hide Dprecated Rules Catégories qui permettra de supprimer les règles obsolète

Etape 9 : Ce block permet de configuré le temps de blocage des hots

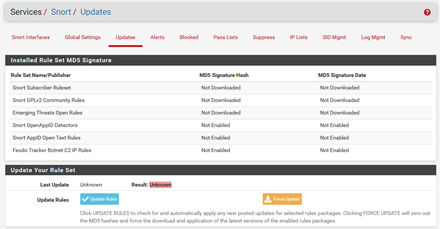

Etape 10 : pour mettre a jour les regles Snort, rendez-vous dans Updates puis cliquez sur Updates Rules

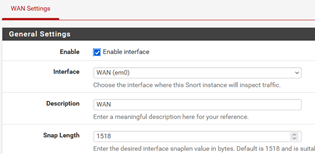

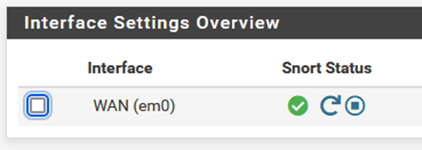

Etape 11 : nous allons maintenant ajouter une interface, pour cela rendez vous dans Snort Interfaces puis cliquez sur Add

Etape 12 : cochez Enable Interface

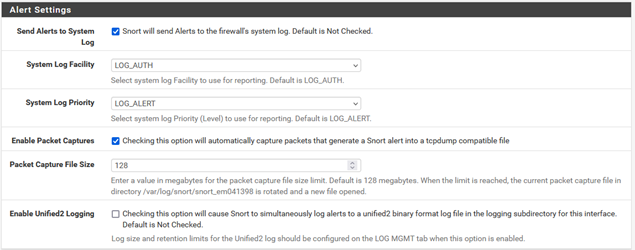

Etape 13 : cochez la case Send Alerts to System Log et Enable Packet Captures ( ce qui permettra de crée un fichier qui sera par la suite possible d’analysé avec un logiciel comme Wireshark )

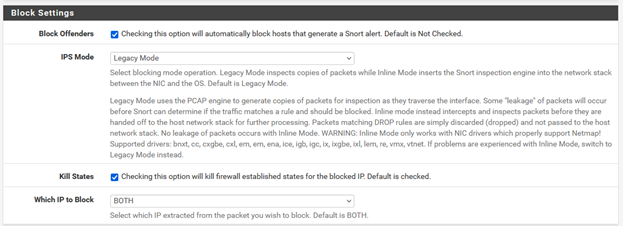

Etape 14 : Cochez cette option qui permettra de bloquer automatiquement les hots qui génères une alertes Snort. Pour cette parti, nous avons terminée faudra cliquez sur Save

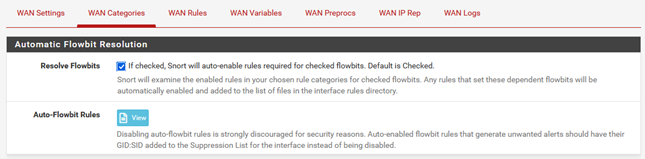

Etape 15 : rendez-vous dans Wan Categories, laissez cette option coché qui permettra d’examiner les regles de flux activé

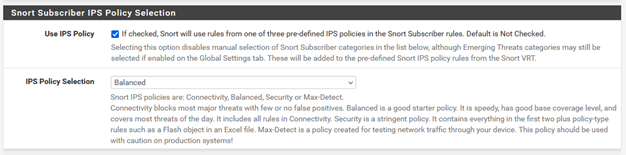

Etape 16 : cochez cette option puis mettre l’autre option Balanced

Etape 17 : dans cette section nous voyons l’ensemble des regles, nous allons activer les regles supplémentaire ET Open Rules en cliquant sur Select All puis Save puis vous allez tout en bas pour cliquez a nouveau sur Save

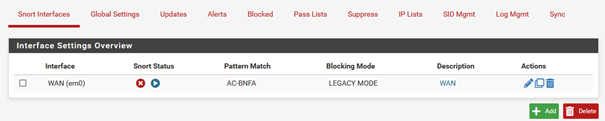

Etape 18 : il nous reste plus qu’a activer Snort sur notre Wan

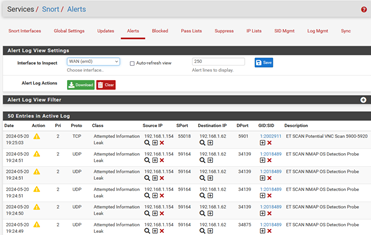

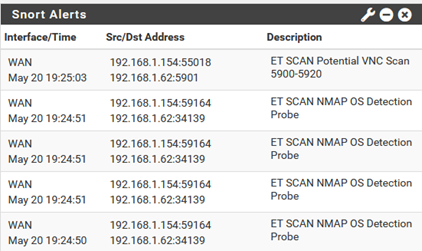

FIN : apres avoir faire un test Nmap sur notre Wan, nous voyons les logs remonté dans la section Alert de Snort ou encore sur notre page d’accueil